Article Appliquer la sécurité à vérification systématique (Zero-Trust) aux opérations industrielles

Par Insight Editor / 24 May 2022

Les récentes cyberattaques contre des organisations industrielles et des infrastructures essentielles l’ont clairement indiqué : les réseaux opérationnels et informatiques sont intimement liés. Et avec la numérisation, les données doivent circuler de manière transparente entre les réseaux informatiques d’entreprise et les réseaux de TO (technologie opérationnelle) industriels pour que l’entreprise fonctionne. Cette intégration plus étroite entre les TI, les TO et le nuage a toutefois augmenté la surface d’attaque des réseaux industriels et d’entreprise.

Le périmètre de sécurité traditionnel que les organisations industrielles ont construit au fil des ans en installant une zone démilitarisée industrielle (IDMZ) n’est plus suffisant. Bien qu’il s’agisse toujours de la première étape obligatoire pour protéger les opérations, l’adoption de la révolution de l’industrie numérique nécessite des mesures de sécurité supplémentaires, en supposant qu’aucun utilisateur, application ou appareil connecté ne peut toujours rester digne de confiance.

Le modèle de sécurité à vérification systématique (Zero-Trust) que beaucoup sont en train de mettre en œuvre pour sécuriser la main-d’œuvre, les charges de travail et le lieu de travail de l’entreprise doit être étendu aux opérations industrielles. Il permet d’établir un niveau initial de confiance pour toutes les entités de connexion en fonction de leur rôle commercial, de l’appliquer à l’infrastructure réseau et de vérifier en permanence ce niveau de confiance et de conformité dans chaque demande d’accès. Il identifie non seulement les utilisateurs, mais aussi les points de terminaison et les applications pour leur accorder l’accès minimum absolu dont ils ont besoin.

Blocs de construction du réseau à vérification systématique (Zero-Trust)

- Visibilité des points de terminaison. Il est essentiel d’obtenir une visibilité détaillée de ce qui est connecté. Ceci à la fois pour comprendre ce que vous protégez et pour vérifier en permanence l’identité de chaque appareil. Pourtant, de nombreuses organisations industrielles fonctionnent toujours sans inventaire d’actifs à jour.

- Conformité des points de terminaison. Les actifs industriels présentent des vulnérabilités logicielles qui doivent être identifiées pour planifier des mesures correctives avec l’équipe des opérations. Dans de nombreux cas, le volume même des vulnérabilités devient écrasant à gérer. Vous avez besoin d’une notation des risques pour prioriser votre stratégie d’amélioration de la conformité.

- Segmentation du réseau. La plupart des appareils industriels ont été développés sans dispositifs de sécurité. Une fois qu’un dispositif a obtenu l’accès, il devrait être ajouté à une zone industrielle telle que définie par l’ISA99/IEC-62443. Isoler les dispositifs industriels au moyen de techniques de micro et macro segmentation (en plus d’isoler l’ensemble du domaine industriel avec une IDMZ) est le moyen le plus efficace de s’assurer que les menaces peuvent être contenues.

- Détection des menaces et réponse. La vérification systématique ne s’arrête pas une fois que l’accès a été accordé. En effet, les communications sont surveillées en permanence pour détecter le trafic malveillant et les comportements anormaux. Les événements sont ensuite signalés dans le contexte approprié afin que des mesures correctives puissent être prises rapidement sans avoir d’incidence sur les opérations industrielles.

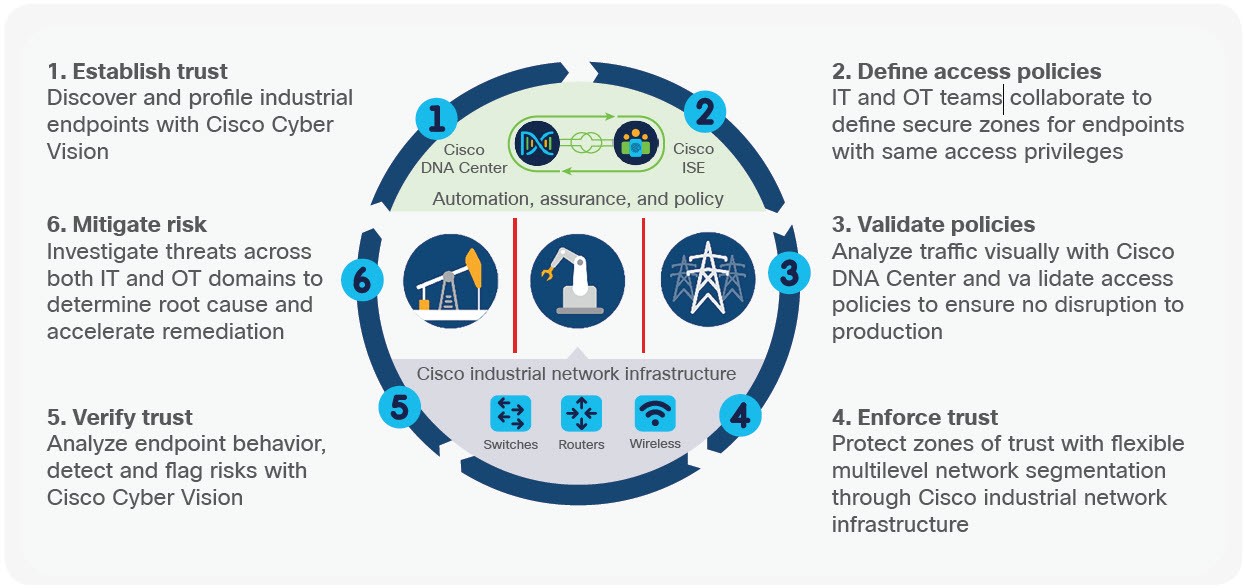

Cisco complète le cercle de la vérification systématique pour les réseaux TO.

En tant que chef de file sur les marchés de la cybersécurité et des réseaux industriels, Cisco est probablement le seul fournisseur sur le marché offrant une architecture complète et validée pour étendre la sécurité à vérification systématique (Zero-Trust) aux lieux de travail industriels.

Cisco Cyber Vision est conçu pour aider les organisations industrielles à gagner en visibilité sur leur réseau industriel, à découvrir tous les périphériques, à identifier les vulnérabilités connues, à déterminer les risques et à détecter les menaces ou les comportements anormaux. Parce qu’il est intégré à l’infrastructure de réseau industriel Cisco, Cyber Vision peut être déployé à grande échelle sans avoir besoin d’appareils supplémentaires ou d’un réseau de collecte hors bande.

Cette liste détaillée de périphériques industriels est partagée en temps réel avec le Cisco Identity Services Engine (ISE) où sont créées des stratégies de sécurité. Une fois que les TI et les TO ont défini les zones industrielles ou les cellules de production à sécuriser, le service informatique créera des étiquettes de groupe de sécurité (SGT) dans ISE pour spécifier quelles communications sont permises entre les zones. Les utilisateurs TO n’auront plus qu’à placer les appareils industriels dans le groupe correspondant à l’aide de l’interface graphique Cyber Vision pour que la bonne politique de sécurité leur soit automatiquement appliquée.

Les temps d’arrêt sont très perturbateurs dans les environnements industriels, il est donc essentiel de surveiller le comportement des stratégies avant l’application. Le module Policy Analytics de la plateforme de gestion de réseau de Cisco DNA Center vous permet de visualiser les flux de trafic en temps réel entre les groupes pour vous assurer que votre stratégie ne bloquera pas les communications qui sont exigées pour le processus industriel. Une fois que vous avez confiance dans la stratégie surveillée, vous pouvez activer l’application de stratégie par l’entremise du Cisco DNA Center.

Ce flux de travail simple permet une collaboration efficace entre les TI et les TO pour définir la segmentation de zone et appliquer la vérification systématique dans le réseau IdO/TO. L’informatique tire parti d’outils conçus pour administrer et sécuriser les réseaux. Les TO restent autosuffisants en utilisant un outil qui comprend le processus industriel. Les nouveaux appareils ne seront pas autorisés à entrer dans le réseau jusqu’à ce que les TO les place dans la zone de production à laquelle ils appartiennent au moyen d’un simple glisser-déposer dans Cyber Vision. Le déplacement d’un appareil d’une zone à une autre modifiera automatiquement la stratégie de sécurité qui lui est appliquée.

La vérification systématique ne s’arrête pas une fois que l’accès a été accordé. Les communications depuis et vers les appareils industriels doivent être surveillées pour identifier le trafic malveillant et les comportements anormaux qui pourraient perturber la production. Comme Cyber Vision est intégré dans le réseau industriel, il voit tout et décode continuellement les flux d’applications pour détecter les menaces en tirant parti des signatures de Cisco Talos et des lignes de base comportementales définies par les TO. Tous ces événements de sécurité sont signalés à Cisco SecureX pour enquête et correction.